[정보보안기사/정보보안일반] 접근 통제 기술

접근통제

접근의 개요

-

주체

자원의 접근을 요구하는 활동 개체. (사람, 프로그램…) -

객체

자원을 가진 수동적인 개체(DB, 컴퓨터, 파일…) -

접근

주체와 객체의 정보 흐름

정보 접근의 단계

-

식별(Identification)

사용자 ID를확인하는 과정 -

인증(Authentication)

패스워드가 정확한지판별 -

인가(Authorization)

인증된 사용자에게 파일을 Read/Write/Execute권한을 부여

접근 통제의 정의

주체의 대한 객체의 접근을 통제.

사용자가 파일인 객체에 대해 읽기/쓰기/실행의 권한이 있는지 확인하고 권한이 있으면 권한을 부여하고 권한이 없으면 접근을 차단하는 것이다.

접근 통제 원칙

-

최소 권한의 원칙

최소한의 권한만을 허용하여 권한의 남용을 방지 -

직무분리

업무의 발생/승인/변경/확인/배포 등이 한 사람에 의해 처리되지 않도록 직무를 분리

참조 모니터

주체의 객체에 대한 접근 통제를 결정을 중재하는 OS의 보안 커널로서, 일련의 SW

주체가 객체를 참조할 때 직접참조를 수행하지 않고 보안 커널을 통해서 참조.

- 보안 커널

주체에 대해서 정당한 권한을 확인하고 접근한 객체에 대한 정보를 모두 로그에 기록

결함으로 발생할 수 있는 취약점 차단

참조 모니터의 3가지 요소

-

완전성(Completeness)

우회가 가능하지 않아야 함. -

격리(Isolation)

부정 조작이 불가능해야 함. (Tamper Proof) -

검증성(Verifiability)

분석하고 테스트할 정도로 충분히 작아야 함

접근 통제 기술

MAC(Mandatory Access Control)

강제적 접근 통제

주체의 객체에 대한 접근이 주체의 비밀 취급 인가 레이블(Clearance Label) 및 객체의 민감도 레이블(Sensitivity Lable)에 따라 지정되는 방식

MAC 특징

데이터에 대한 접근을 시스템이 결정(정해진 룰에 의해)한다.

데이터 소유자가 아닌 오직 관리자만이 자원의 카테고리를 변경 가능

비밀성을 포함하고 있는 개체에 대해 주체가 가지고 있는 권한에 근거하여 객체의 접근을 제한하는 정책

구현/운영의 어려움. 높은 비용

MAC 종류

- Rule-Based MAC

주체와 객체의 특성에 관계된 특정규칙에 따른 접근 통제 방화벽 - Administratively-directed MAC

객체에 접근할 수 있는 시스템관리자에 의한 통제 - CBP(Compartment-Based-Policy)

일련의 객체 집합을 다른 객체들과분리.

동일 수준의 접근허가를 갖는 부서라도 다른 보안등급을 가질 수 있다. - MLP(Multi-Level Policy)

각 객체별로 지정된 허용 등급을 할당하여 운영(Top Secret, Secret, Confidentiality…)

미국 국방성 컴퓨터 보안 평가지표에 사용. BLP 수학적 모델로 표현 가능

*BLP : 높은 등급의 사용자는 낮은 등급의 정보에 접근이 불가능

DAC(Discretionary Access Control)

자율적 접근 통제

객체의 소유자가 권한 부여

DAC 특징

사용자의 신분에 따라 임의로 접근을 제어하는 방식(User-Based, Identity)

융통성이 좋아 UNIX, DBMS 등 상용 OS에서 구현 가능

접근 통제 목록(ACL : Access Control List) 사용

– 특정 객체에 접근할 수 있는 사용자 목록과 접근 권한을 명시 (객체 관점)

트로이목마 공격에 취약, ID 도용 문제

DAC 종류

- Identity-Based DAC

주체와 객체의 ID에 따른 접근 통제. 주로 UNIX에서 사용 - User-Based DAC

객체 소유자가 접근 권한을 설정 및 변경할 수 있는 방식

Non-DAC(Non-Discretionary Access Control)

비임의적 접근 통제

주체의 직무와 역할에 따라 접근할 수 있는 객체를 지정하는 방식

Non-DAC 특징

MAC과 DAC의 단점을 보완하기 위한 대안

기업 내 개인의 작은 이동 및 조직 특성에 밀접하게 적용하기 위한 통제 방식

Role-Based, Task-Based 이라고도 함.

Central Authority(중앙 인증) : 중앙 관리자에 의해 접근 규칙을 지정한다.

사용자별 접근 통제 규칙을 설정할 필요가 없다.

Non-DAC 종류

- Role-Based Accesss Control(RBAC)

사용자가 적절한 역할에 할당되고 역할에 적합한 권한이 할당된 경우만 사용자가 특정한 모드로 정보에 대한 접근을 통제할 수 있는 방법 - Latice-Based Non-DAC

역할에 할당된 민감도 레벨에 의해 결정. 관련된 정보로만 접근 가능

주체와 객체의 관계에 의거하여 접근을 통제할 수 있는 Upper Bound와 Lower Bound를 설정하여 제어. - Task-Based Non-DAC

조직 내 개인의 임무에 의한 접근 통제

RBAC(Role Base Access Control)

권한들의 묶음으로 Role을 만들어서 사용자에게 Role 단위로 권한을 할당하고 관리

RBAC의 특징

관리 수월 - 관리자에게 편리한 관리 능력을 제공, 비용 감소

보안관리 단순화 - 권한 지정을 논리적/독립적으로 할당하거나 회수 가능

최소 권한 - 최소한의 권한만을 허용하여 권한의 남용을 방지

직무분리 - 시스템상에서 오용을 일으킬 정도의 충분한 특권이 사용된 사용자 방지

데이터 추상화 - 역할에 대한 계층을 두어 상속 가능

접근 통제 방법

Capability List

주체별로 객체를 링크드리스트로 연결하고 권한을 할당한 구조

주체별로 모든 파일리스트가 존재하므로 권한을 알기 위한 탐색시간이 오래 걸리는 단점 존재.

Access Control List

주체와 객체간의 접근 권한을 테이블로 구성한 것

행에는 주체, 열에는 객체를 두고 행과 열의 교차점에는 주체가 객체에 대한 접근 권한(W/R/D/E)을 기술하여 이름 기반으로 제어하는 방식

접근 통제 매트릭스 종류

-

객체 기반 접근 제어(ACL:Access Control List)

객체 관점에서 접근 권한을 테이블 형태로 기술하여 접근 제어

구분될 필요가 있는 사용자가 비교적 소수와 분포도가 안정적일 때 적합

지속적 변경 환경에서는 부적합 -

내용 의존 접근 통제(Content Dependent Acceess Control)

데이터베이스에서 가장 많이 사용.

접근 제어가 내용에 의해 이루어지는 접근 통제

(데이터베이스에 사용자 정보를 등록하고 입력된 정보와 비교하여 접근 통제를 수행) -

제한적 인터페이스(Restricted Interfaces)

특정 기능이나 자원에 대한 접근 권한이 없을 경우 아예 접근을 요청하지 못하도록 하는 방식

접근 통제 모델

Bell-Lapadula

기밀성 모델로서 높은 등급의 정보가 낮은 레벨로 유출되는 것을 통제하는 모델

정보 구분 : Top Secret / Secret / Unclassified

최초의 수학적 모델. 보안 등급과 범주를 이용한 강제적 정책에 의한 접근 통제 모델

미 국방성(DOD)의 지원을 받아 설계된 모델로서 오렌지북인 TCSEC의 근간이 됨.

시스템의 비밀성을 보호하기 위한 보안 정책

-

No-Read-Up(NRU or ss-Property) : 단순 보안 규칙

주체는 자신보다 높은 등급의 객체를 읽을 수 없다.

주체의 취급인가가 객체의 비밀 등급보다 같거나 높아야 그 객체를 읽기 가능 -

No-Write-Down(NWD or *-Property) : 스타-보안 규칙

주체는 자신보다 낮은 등급의 객체에 정보를 쓸 수 없다.

주체의 취급인가가 객체의 비밀 등급보다 같거나 낮을 때 그 객체를 주체가 기록 가능 -

Strong *-Property

더욱 강화된 모델. 주체는 자신과 등급이 다른 객체에 대해 읽기나 쓰기 불가

Biba 모델

Bell-Lapadula 모델의 단점인 무결성을 보장할 수 있는 모델

주체의 의한 객체 접근의 항목으로 무결성을 다룬다.

- No Read-Down(NRD or Simple Intergrity Axiom)

- No Write-Up(NWU or *Intergrity Axiom)

클락 윌슨 모델 (Clark and Wilson)

무결성 중심의 상업용으로 설계. App의 보안 요구사항을 다룬다.

정보의 특성에 따라 비밀 노출 방지보다 자료의 변조 방지가 더 중요한 경우가 있음을 기초로 한다.

주체와 객체 사이에 프로그램이 존재, 객체는 항상 프로그램을 통해서만 접근이 가능

2가지 무결성을 정의 : 내부 일관성(시스템 이용), 외부 일관성(감사에 활용)

만리장성 모델(Chinese Wall = Brewer-Nash)

서로 상충 관계에 있는 객체 간의 정보 접근을 통제하는 모델(이익 상충 금지)

상업적으로 기밀성 정책에 따른다.

보안 운영체제

보안 취약성으로부터 시스템 자체를 보호하기 위해 기존 운영체제의 커널 등급에 추가적인 보안 기능을 강화시킨 OS

Secure DBMS 구조

-

신뢰 필터 구조

신뢰할 수 없는 전위 사용자 인터페이스와 후위 DB 사이에 신뢰 필터를 사용하여 데이터에 대한 접근 통제 및 보안 서비스 제공

신뢰 필터는 하부의 보안 운영체제가 제공하는 보안 서비스 및 메커니즘에 의존장점 : 다른 구조에 비해 간단. 크기가 작음 ==> 보안 기능의 검증 및 평가가 용이

단점 : 데이터의 보안을 침해하는 일부의 위협에 대해서는 취약성을 가짐 -

커널 구조

TCB 분할 개념에 의해서 구현. 따라서 DB시스템은 보안 커널 외부에 존재하면서 임의적 보안만을 관리

DB 객체에 대한 임의적 접근 통제 - DBMS에 의해 수행

DB 파일에 대한 임의적 접근 통제 및 모든 강제적 접근 통제 - 하부의 보안 운영체제에 의하여 제공 -

이중 커널 구조

강제적 보안 기능을 갖는 DB 시스템을 구현하고,

이를 보안 운영체제와 함께 시스템의 TCB(Trust Computing Base)로 간주하여 보안시스템을 평가 -

중복 구조

낮은 보호 수준의 데이터를 DB에 중복하여 저장하는 방식. -

*은닉 채널(Convert Channel)

기본 통신채널에 기생하는 통신채널로서,스테가노그래피로 숨겨진 메시지를 송신자와 수신자만 확인 가능.

보안 메커니즘에 의해 통제되지 않는 정보 흐름으로 시스템의 보안 정책을위반하는 행위

은닉 채널의 위험은대역폭에 따라 변경되기 때문에 한 번에 전달되는 정보량을 줄이기 위해 대역폭제한필요

키 분배 프로토콜

대칭키 암호화(Symmetric Key)

Session Key, Shared Key, Secret Key, Conventional Key(관용키)라고도 한다.

암호화할 때 사용하는 암호화 키와 복호화할 때 사용하는 복호화 키가 동일한 암호화 기법(양방향 암호화 기법)

작은 비트의 암호호 키를 사용하여 빠르게 암호화/복호화가 가능하다. (대용량 Data 암호화에 적합)

기밀성을 제공하나 무결성, 인증, 부인방지는 보장할 수 없다

같은 키를 사용하므로 안전한 키 전달 및 공유 방법이 필요

대칭키 암호화의 종류

-

스트림 암호(Stream Cipher)

하나의 비트/바이트 단위로 암호화

평문을 XOR로 1Bit 단위로 암호화

실시간 암호/복호화, 블록 암호화보다 빠르다.

종류: RC4, SEAL, OTP -

블록 암호(Block Cipher)

여러 개의 Bit를 묶어 블록 단위로 치환/대칭을 반복하여 암호화

대용량의 평문 암호화

종류: DES, 3DES, AES, IDEA, Blowfish, SEED

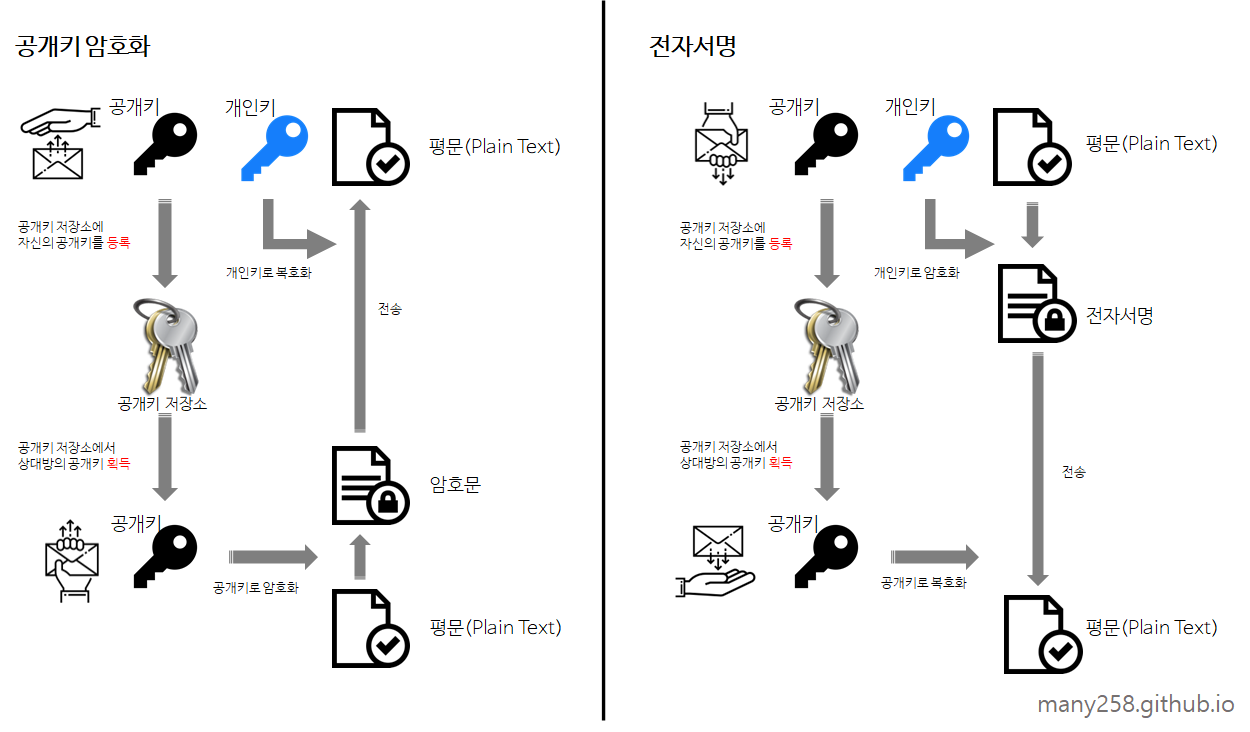

공개키 암호화(Public Key)

공개키와 개인키라는 두개의 암호화 키를 사용하여 암호화/복호화

클라이언트 - 공개키를 수신 받은 후 공개키로 암호화하여 메시지 전송

수신자 - 개인키로 복호화

대칭키 암호화 기법의 키 공유 문제를 해결한 방법이나, 암호화 키의 길이가 길어 암호화/복호화 성능 비효율

공개키/개인키를 사용하여 인증, 서명, 암호화를 수행

공개키 암호화 방식

-

암호모드

소량의 메시지 암호화 목적, 주로 키교환의 용도로 사용 -

인증모드

메시지를 인증(부인방지)하는 것이 목적

공개키 암호화 종류

-

Diffie Hellman - 이산대수

최초의 공개키, 키 분배 전용 알고리즘

필요 시에만 생성(저장 불필요)

암호 모드로 사용 불가, 위조에 취약 -

RSA - 소인수분해

대표적 공개키 알고리즘

컴퓨터 속도의 발전으로 키 길이 증가 -

DSA - 이산대수

간단한 구조를 가진 전자서명 전용 알고리즘 표준

암호화, 키 교환 불가 -

ECC - 타원곡선

짧은 키로 높은 암호 강도. 160키 = RSA1024

오버헤드가 적으며키 테이블(20KB) 필요

PDA, 스마트폰

댓글남기기