[정보보안기사/정보보안일반] 보안 기술 요소

정보보호

정보의 수집/가공/저장/검색/송신/수신 중에 정보를 훼손/변조/유출 등을 방지하기 위한 관리적/기술적 수단

정보보호 목표

-

기밀성(Confidentiality)

허가되지 않은 사용자가 기업 혹은 개인의 중요자료에 접근하거나 또는 중요자료가 유출되었을 때 그 내용을 알 수 없도록암호화하는 것을 의미

접근 통제측면에서 중요자료에 대해서 보안등급을 부여해 접근 및 열람이 가능한 주체를 정의하여 통제 -

무결성(Integrity)

중요자료에 대해서 임의적으로변경하지 못하도록 하는 것을 의미. 대표적인 방법은해시함수이며 종류로는 MD2, MD4, MD5, SHA가 존재. -

가용성(Availability)

정당한 사용자가 서비스를요청할 때 서비스를제공할 수 있는 특성을 의미.

가용성을 확보하기 위해 주로 디스크, 네트워크, 서버를 이중화하며 RAID, DRS의 방법을 사용.

RAID: 디스크를 이중적으로 구성하여 하나의 디스크에 장애가 발생할 경우 백업된 디스크를 사용해서 중단 없이 시스템을 이용.

DRS: 재해복구시스템으로 서버를 2대의 Active로 구성하여 한 대의 서버에 장애가 발생해도 2번째 서버를 이용하여 서비스 중단 상황을 방지.

정보보호 공격유형

-

변조(Modification)

원래의 데이터를조작하는 행위.

소스 프로그램을 변경하여 악성코드를 실행하거나 특정 URL로 접속하게 유도

ex) Redirection -

가로채기(Interception)

네트워크상에서 전송되는 데이터에 대하여 복사, 열람 등을 하는 공격유형

가로채기는 정보를 열람하는 것이고 이러한 공격을수동적 공격(Passive Attack)이라고 지칭.

ex) 스니핑(Sniffing) -

차단(Interruption)

정상적인 서비스를방해하는 행위.

ex) DoS 및 프로세스 고갈 공격 -

위조(Fabrication)

송신되는 메시지를 변조하여 상대방을 속이는 행위.

정보보호 대책

-

일반 통제

소프트웨어 생명주기에 대한 통제

모든 애플리케이션에 공통으로 적용하는 IT조직, 직무분리, 시스템 개발, 논리적 및 물리적 보안, 하드웨어 통제, 백업 및 복구, 비상계획 등을 수립하는 통제 -

응용 통제

정보시스템에서 발생시키는 트랜잭션과 데이터 무결성을 확보하기 위한 통제

시점별 분류

-

예방 통제(Preventive)

능동적인 통제로, 발생가능한 문제점을 사전에식별하여 통제를 수행하는 것.

물리적 접근 통제 :승인되지 않은 사람이 주요 정보시스템에 출입 방지. ex) 경비원

논리적 접근 통제 :인증받지 못한 사람이 주요 정보시스템에 접근 방지. ex) 방화벽 -

탐지 통제(Detective)

예방 통제를 우회하여 발생되는 문제점을 식별. ex) CCTV, 경보 -

교정 통제(Corrective)

탐지된 위협과 취약점에 대응하는 것. ex) 백신 S/W -

복구 통제(Recovery)

자원과 능력을 복구. ex) 백업 및 복구

사용자 인증 방식 및 원리

지식기반 인증

사용자의 기억으로만 인증하는 방식. ex) 패스워드, PIN

- 패스워드 공격기법

무차별 공격(Brute Force Attack)

사전 공격(Dictionary Attack)

트로이목마 프로그램

사회 공학적 공격 : 예로 콜 센터 등에 전화하여 패스워드를 알아내는 심리적 공격 방법

전자적 모니터링 : 패스워드 입력/전송 시 스니핑

소유기반 인증

대표적인 예로는 열쇠가 있으며 복제와 분실의 위험이 존재.

- 스마트 카드 :

메모리 토큰과 달리 프로세스 능력 보유

통일성 결여(표준의 미흡)

주파수를 복제의 위험성이 존재

존재(생체)기반 인증

불변의 특성을 지닌 생체적, 행동적 특징을 자동회된 수단으로 등록

생체인증 분류

- 존재 특징 : 생체 특성, 지문, 장문, 얼굴, 손 모양, 홍채

- 행동 특징 : 서명, 음성, 키보드 입력

생체인증 특징

-

보편성(University)

-

유일성(Uniqueness)

-

지속성(Permanence)

-

성능(Performance) 개인 확인 및 인식의 우수성, 시스템 성능

-

수용성(Acceptance) 거부감이 없어야 함.

-

저항성(Resistance) 위조가능성이 없어야 함.

생체인증 평가항목

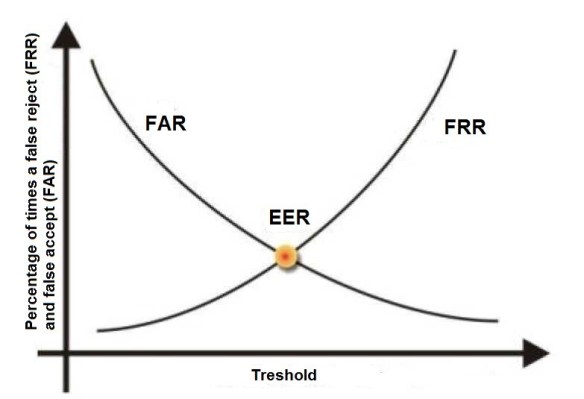

- FRR(False Reject Rate)

잘못된 거부율,편의성관점, 정상적인 사람을 거부함 - FAR(False Acceptance Rate)

잘못된 승인율,보안관점, 비인가자를 정상인 사람으로 받아들임 - CER(Crossover Error Rate), ERR(Equal Error Rate)

FRR과 FAR가 교차되는 지점. 효율성 및 생체인증의 척도

행동기반 인증

개인의 고유한 행동적 특성을 사용하여 인증하는 기술

서명, 키스트로크, 마우스 움직임, 걸음걸이, 모바일 단말기 사용패턴 등을 분석하여 인증

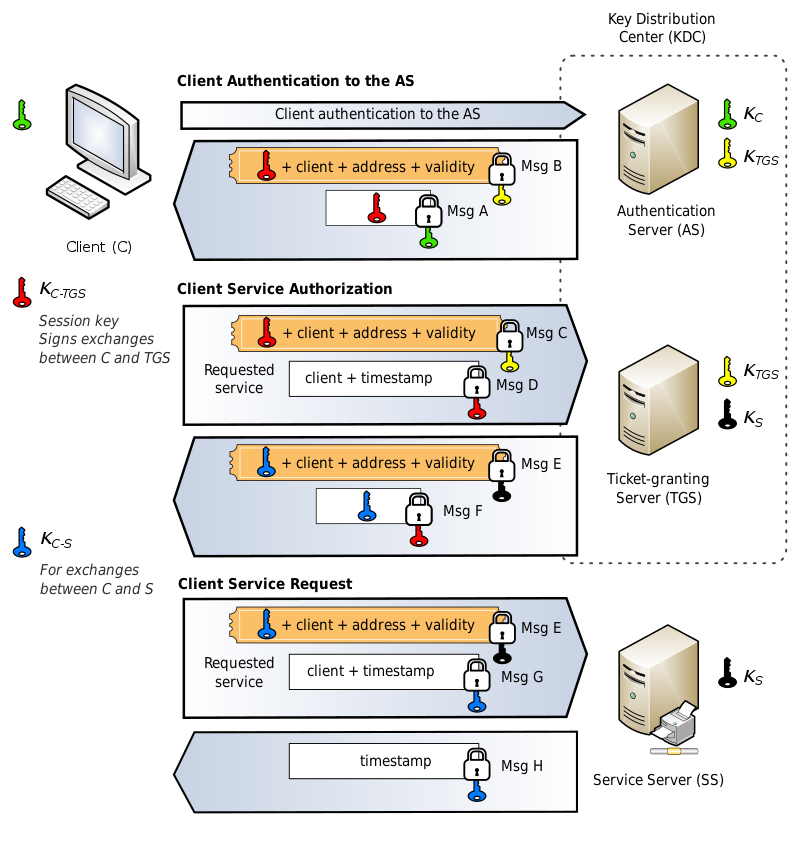

커버로스(Kerberos) 인증

중앙 집중형 사용자 인증 프로토콜 = RFC1510

대칭키 암호화 기법에 바탕을 둔 티켓기반 인증 프로토콜

3A 지원(AAA서버). Authentication(인증), Authorization(인가), Accounting(과금)

커버로스 구성요소

-

KDC(Key Distribution Center)

키 분배센터. TGS + AS로 구성

사용자와 서비스 암호화 키를 유지하고 인증 서비스를 제공하며 세션 키를 만들고 분배 -

TGS(Ticket Granting Service)

티켓 부여 서비스. 티켓(인증 토큰)을 만들고 세션 키를 포함한 Principals에 티켓을 분배하는 KDC의 한 부분 -

AS(Authentication Service)

인증 서비스. 실질적 인증 수행 -

Principals

인증을 위하여 커버로스 프로토콜을 사용하는 모든 실제를 이르는 말 -

TimeStamp

시간제한을 설정하여 다른 사람이 티켓을 복사하여 나중에 그 사용자인 것처럼 위장하여 티켓을 사용하는 것(Replay Attack)을 방지

댓글남기기