[정보보안기사/네트워크] 스캐닝(Scanning)

포트 스캐닝(Port Scanning)

서버에 열려있는 포트를 확인하기 위한 방법으로 NMAP 이라는 도구를 사용해서 스캐닝을 수행한다. 포트 스캐닝을 사용하면 서버에 열려있는 포트를 확인하고 해당 포트의 취약점을 이용하여 공격할 수 있다.

| NMAP Port Scan | 설명 |

|---|---|

| TCP connect() Scan | 3-Way Handshaking를 수립하고 Target System에서 쉽게 탐지가 가능하다 |

| TCP SYN Scan | SYN 패킷을 대상 포트로 발송하여 SYN/ACK 패킷을 수신 받으면 Open 상태이다SYN 패킷을 대상 포트로 발송하여 RST/ACK을 수신받으면 Close 상태이다Half Open 혹은 Stealth Scanning이라고 한다 |

| TCP FIN Scan | 대상 포트로 FIN 패킷을 전송하고 닫혀있는 포트는 RST를 전송한다포트가 개방되어 있으면 패킷을 무시한다 |

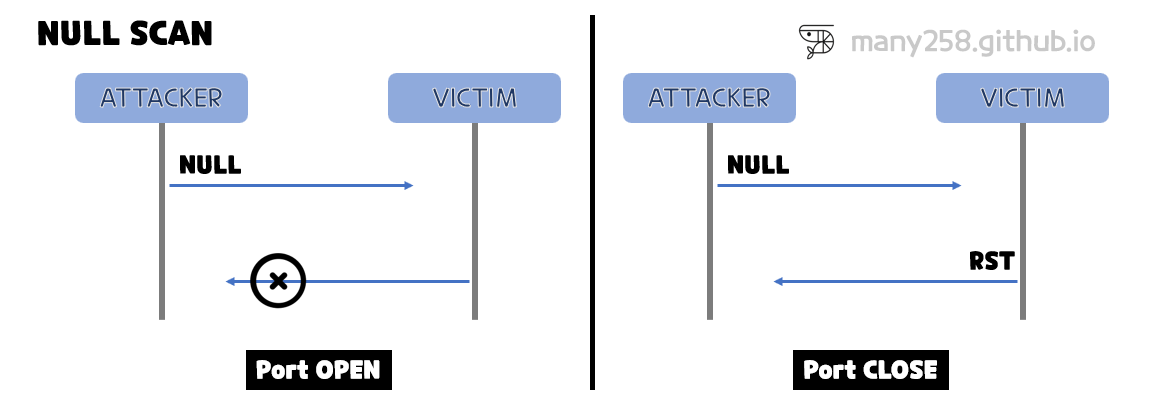

| TCP Null | 모든 플래그를 지운다 대상 포트가 닫혀있으면 RST를 돌려보내고 개방 상태이면 패킷을 무시한다 |

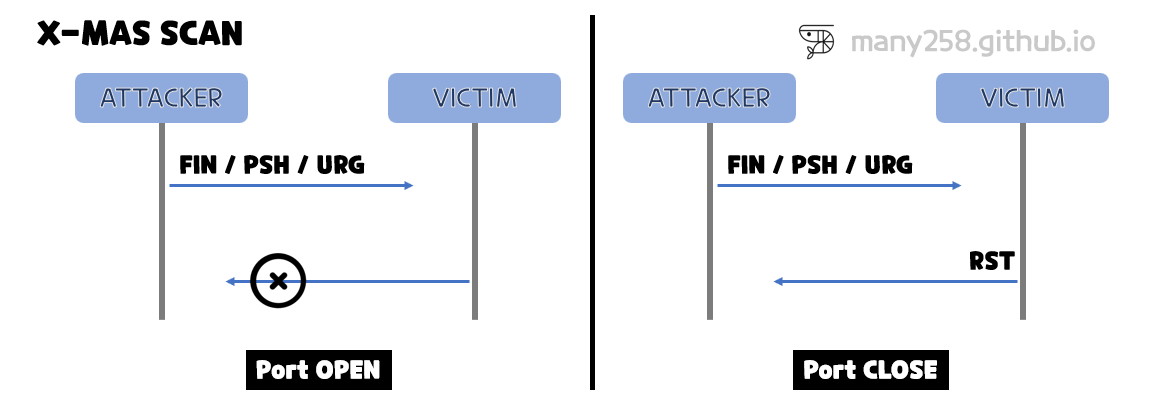

| TCP X-MAS Tree Scan | 대상 포트로 FIN, URG, PSH 패킷을 전송한다대상 시스템에서 포트가 닫혀있으면 RST를 되돌려 보낸다포트가 개방되어 있으면 패킷을 무시한다 |

NMAP 옵션

| .SCAN Type | 설명 | .Port Option | 설명 |

|---|---|---|---|

| -sS | TCP SYN Scan | -p # | 특정 포트번호만 검색 |

| -sT | TCP Connection Scan | -p ssh | 특정 이름의 포트만 검색 |

| -sU | UDP Scan | -p 1,2,3 | 여러 개의 특정 포트만 검색 |

| -sF | TCP FIN Scan | -p 1-1023 | 특정 범위의 포트만 검색 |

| -sX | TCP Xmas Scan | -p -1023 | 처음부터 특정 범위의 포트만 검색 |

| -sN | TCP NULL Scan | -p 49152- | 특정 포트부터 끝까지 검색 |

| -sA | TCP ACK Scan | -p- | 0번을 제외한 모든 포트 검색 |

| -sW | TCP Windows Scan | -pT:1,2,U:1,2 | T는 TCP포트, U는 UDP 포트를 의미 |

| -sM | TCP Maimon Scan | -p http | http라는 이름을 가진 모든 포트를 스캔 |

| -sI | TCP IDLE Scan | ||

| -sO | IP Protocol Scan | ||

| -b | FTP Bounce Scan |

NAMP 포트 스캐닝

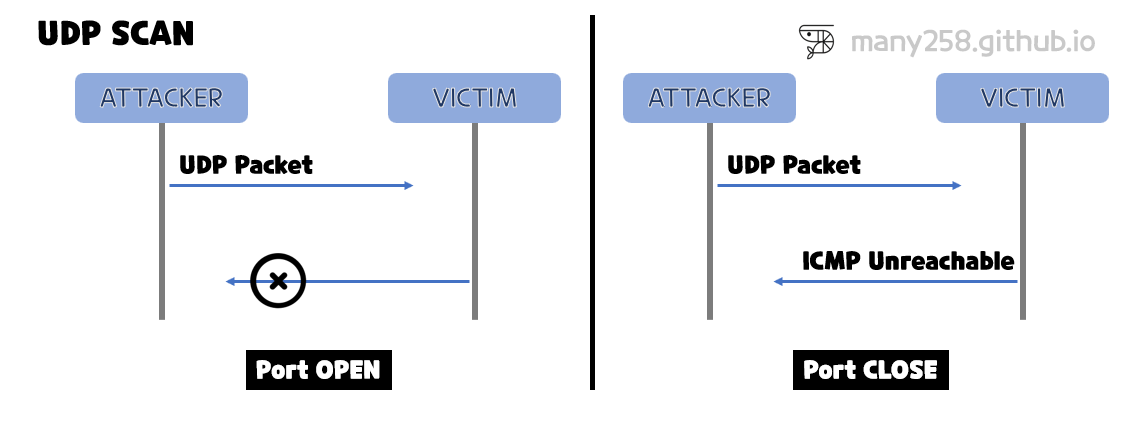

UDP SCAN

공격자는 UDP Packet을 전송해서 스캐닝하는 것으로 UDP의 특성상 신뢰성이 떨어진다

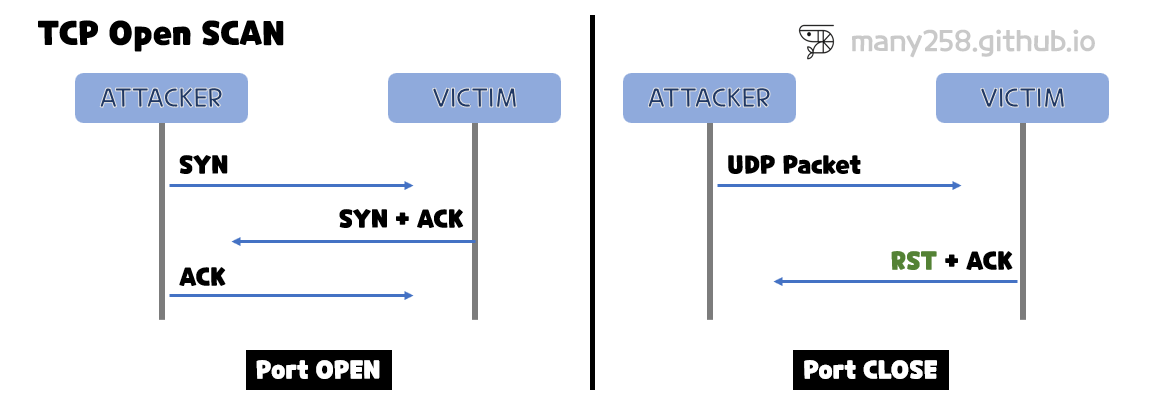

TCP Open SCAN

공격자는 TCP의 3-Way Handshaking 과정을 진행해서 개방된 포트를 확인한다. 서버에 로그가 기록되고 스캔 속도가 느리다

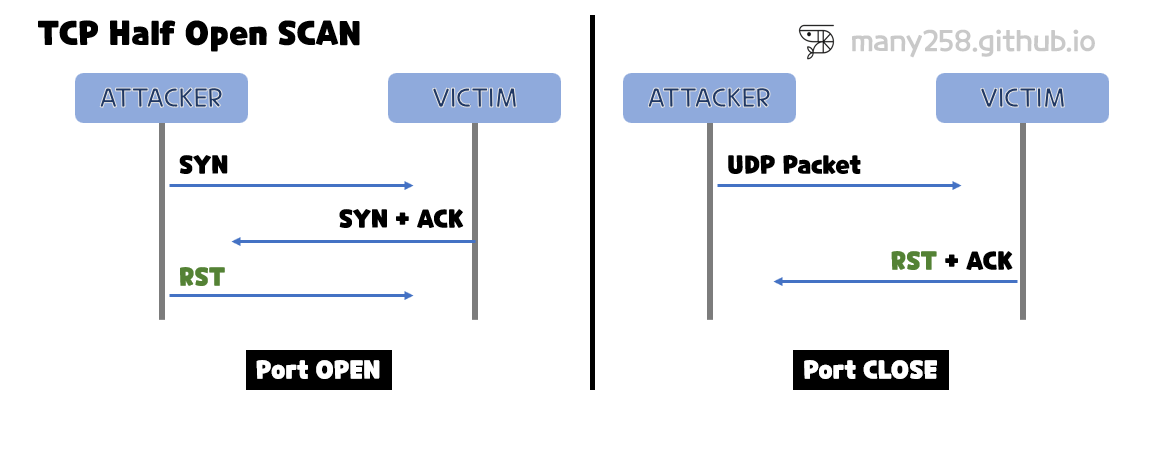

Stealth SCAN

스캔하는 대상에 로그를 남기지 않는 스캐닝 기법으로 TCP Half Open Scan, FIN Scan, Xmas Scan, Null Scan 방법이 있다. 공격 대상을 속이고 자신의 위치 또한 숨기는 스캔이다.

TCP Half Open SCAN

TCP 연결 시에 SYN 패킷만 전송하고 응답 정보로 포트 개방을 확인한다. 완전한 세션을 성립하지 않고 포트의 활성화를 확인하므로 로그가 남지 않는다.

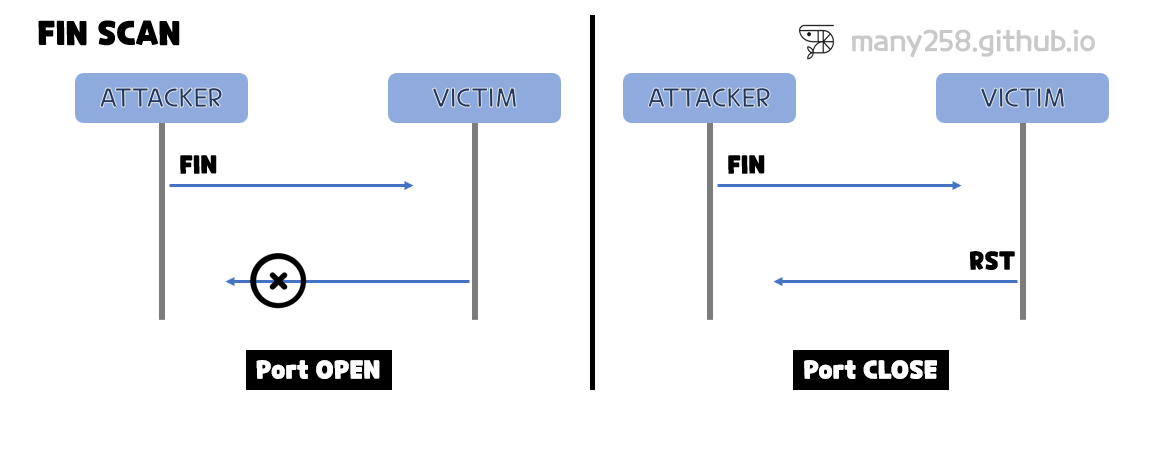

FIN SCAN

TCP에서 FIN은 연결 종료를 의미하며 공격자는 FIN을 전송하여 포트를 스캔한다.

X-MAS SCAN

공격자는 TCP FIN, PSH, URG Packet을 전송하여 포트 개방을 확인한다

NULL SCAN

공격자는 TCP NULL 패킷을 전송하여 포트 개방을 확인한다

TCP Fragmentation

20Byte의 헤더를 2개로 분할하여 보안장비의 탐지를 우회하는 방법. 첫 번째 패킷은 IP 주소 정보가 있고 두 번째 패킷은 Port 정보만 있게 한다.

댓글남기기